Tin tặc Earth Krahang của Trung Quốc xâm nhập 70 tổ chức tại 23 quốc gia

Tin tặc Earth Krahang của Trung Quốc xâm nhập 70 tổ chức tại 23 quốc gia

HACKER / MALWARE

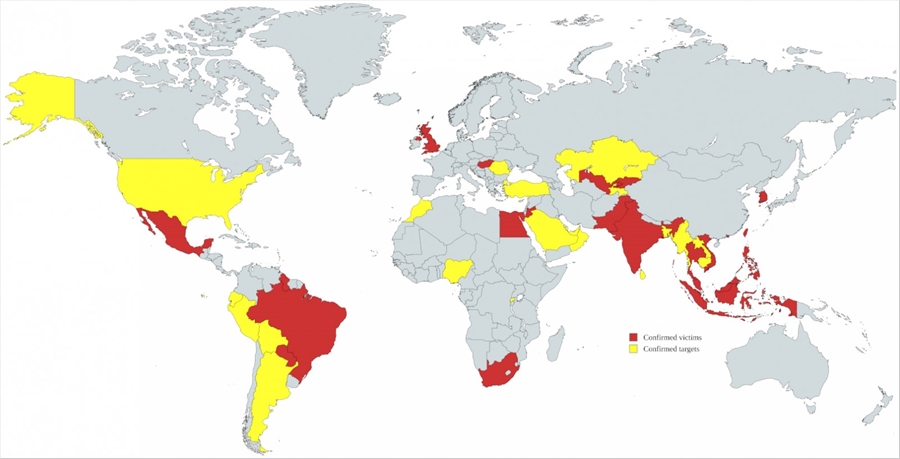

Một chiến dịch tấn công tinh vi được cho là do nhóm tin tặc APT của Trung Quốc có tên Earth Krahang thực hiện, chúng đã xâm nhập 70 tổ chức tại 23 quốc gia và nhắm mục tiêu vào ít nhất 116 tổ chức của 45 quốc gia khác trên thế giới.

Theo các nhà nghiên cứu của Trend Micro đang thực hiện theo dõi hoạt động của nhóm tin tặc thì chiến dịch này đã được tiến hành từ đầu năm 2022 và tập trung chủ yếu vào các tổ chức chính phủ. Trong số các tổ chức mà nhóm tin tặc này tấn công, chúng đã thực hiện xâm phạm 48 tổ chức của chính phủ, trong đó có 10 tổ chức là Bộ Ngoại giao và nhắm mục tiêu vào 49 cơ quan chính phủ khác.

Bản đồ nạn nhân (màu đỏ) và mục tiêu (màu vàng) của nhóm tin tặc Earth Krahang

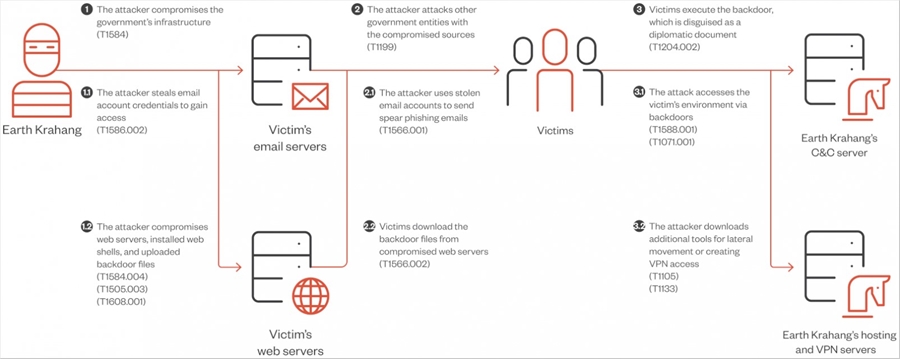

Nhóm tin tặc này đã thực hiện khai thác các máy chủ kết nối Internet dễ bị tấn công và sử dụng các email lừa đảo trực tuyến để triển khai các backdoor tùy chỉnh cho hoạt động gián điệp mạng.

Earth Krahang lợi dụng việc xâm nhập thành công trên cơ sở hạ tầng của chính phủ bị vi phạm để tấn công các chính phủ khác, xây dựng máy chủ VPN trên các hệ thống bị xâm nhập và thực hiện hành vi bẻ khóa mật khẩu đối với các tài khoản email có giá trị.

Nhóm tin tặc sử dụng các công cụ mã nguồn mở để quét các máy chủ công khai nhằm tìm các lỗ hổng cụ thể, chẳng hạn như CVE-2023-32315 (Openfire) và CVE-2022-21587 (Control Web Panel).

Bằng cách khai thác những lỗ hổng này, chúng triển khai các webshell để có được quyền truy cập trái phép và thiết lập quyền kiểm soát trong mạng nạn nhân. Ngoài ra, chúng còn sử dụng lừa đảo trực tuyến làm phương tiện truy cập ban đầu, với các tin nhắn có chủ đề xoay quanh vấn đề địa chính trị để dụ người nhận mở tệp đính kèm hoặc nhấp vào liên kết độc hại.

Khi thực hiện xâm nhập thành công vào hệ thống mạng mục tiêu, Earth Krahang sử dụng cơ sở hạ tầng của nạn nhân để lưu trữ các tải trọng độc hại, lưu lượng tấn công proxy và sử dụng các tài khoản email chính phủ đã bị tấn công để nhắm mục tiêu vào các tài khoản cùng tổ chức hoặc các chính phủ khác bằng các email lừa đảo trực tuyến.

Báo cáo của Trend Micro cho biết: “Chúng tôi nhận thấy rằng Earth Krahang sử dụng hàng trăm địa chỉ email từ mục tiêu của họ trong giai đoạn trinh sát. Trong một trường hợp, kẻ tấn công đã sử dụng hộp thư bị xâm nhập từ một cơ quan chính phủ để gửi tệp đính kèm độc hại tới 796 địa chỉ email thuộc cùng cơ quan đó”.

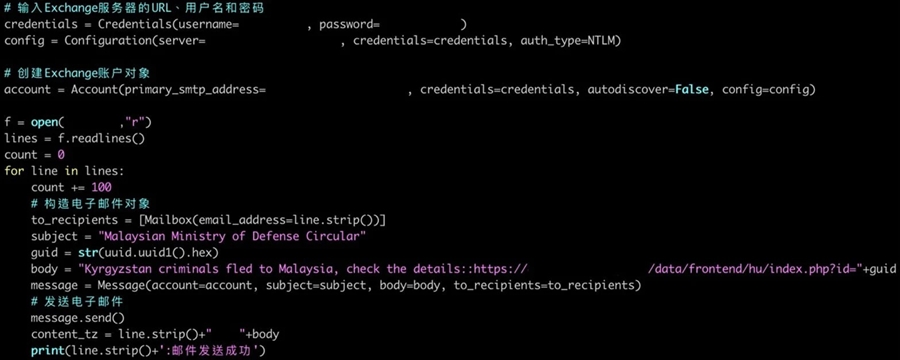

Tập lệnh được sử dụng để gửi email từ tài khoản bị xâm nhập

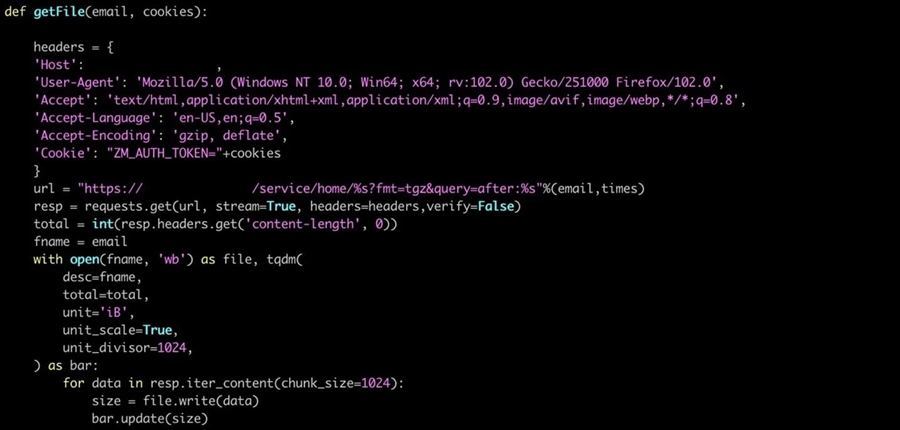

Những email này chứa các tệp đính kèm độc hại tạo ra các backdoor xâm nhập vào máy tính của nạn nhân, lây lan sự lây nhiễm và tránh bị phát hiện. Trend Micro cho biết những kẻ tấn công sử dụng các tài khoản Outlook bị xâm nhập để thực hiện đăng nhập Exchange và các tập lệnh Python chuyên lấy cắp email từ máy chủ Zimbra cũng bị phát hiện.

Tập lệnh Python để thu thập dữ liệu email

Nhóm tin tặc cũng xây dựng các máy chủ VPN trên các máy chủ bị xâm nhập bằng cách sử dụng SoftEtherVPN để thiết lập quyền truy cập vào mạng riêng của nạn nhân và nâng cao khả năng di chuyển ngang trong các mạng đó. Sau khi thiết lập sự hiện diện của mình trên mạng, Eath Krahang triển khai phần mềm độc hại và các công cụ như Cobalt Strike, RESHELL và XDealer, cung cấp khả năng thực thi lệnh và thu thập dữ liệu.

XDealer là một trong hai backdoor tinh vi và phức tạp vì nó hỗ trợ Linux và Windows, đồng thời có thể chụp ảnh màn hình, ghi lại các lần nhấn phím và chặn dữ liệu clipboard.

Mô hình tổng quan về chuỗi tấn công

Trend Micro cho biết ban đầu họ tìm thấy mối liên hệ giữa Earth Krahang và Earth Lusca, có liên quan đến Trung Quốc, dựa trên sự chồng chéo chỉ huy và kiểm soát (C2), nhưng các chuyên gia cho rằng đây là hai nhóm riêng biệt, có thể cả hai nhóm này đều hoạt động dưới sự chỉ đạo của Trung Quốc và hoạt động như một lực lượng đặc nhiệm chuyên trách gián điệp mạng nhằm vào các cơ quan chính phủ.

Ngoài ra, công cụ RESHELL trước đây đã được liên kết với nhóm Gallium, XDealer và Luoyu. Tuy nhiên, theo Trend Micro cho rằng những công cụ này có thể được chia sẻ giữa các nhóm tin tặc và mỗi nhóm sẽ sử dụng một khóa mã hóa riêng biệt.

Quốc Trường

Tác giả bài viết: Quốc Trường

Ý kiến bạn đọc

Bạn cần đăng nhập với tư cách là %s để có thể bình luận

Những tin mới hơn

Những tin cũ hơn

Giới Thiệu

Ủy ban nhân dân tỉnh công bố thủ tục hành chính nội bộ trong tỉnh Sơn La

Công bố kèm theo Quyết định này thủ tục hành chính nội bộ trong hệ thống hành chính nhà nước thuộc phạm vi chức năng quản lý của UBND tỉnh Sơn La bao gồm các lĩnh vực: Lĩnh vực nội vụ: Thủ tục Bổ nhiệm vào ngạch công chức đối với người hoàn thành chế độ tập sự; thủ tục Thẩm...

Thăm dò ý kiến

Ảnh hoạt động

Video sự kiện

Kỷ niệm 10 năm ngày thành lập sở Thông tin và Truyền thông

Kỷ niệm 10 năm ngày thành lập sở Thông tin và Truyền thông

Nâng cao hiệu quả về quản lý nhà nước về thông tin tuyên truyền

Nâng cao hiệu quả về quản lý nhà nước về thông tin tuyên truyền

Hội Diễn Văn Nghệ

Hội Diễn Văn Nghệ

Kỷ niệm 10 năm ngày thành lập sở Thông tin và Truyền thông

Kỷ niệm 10 năm ngày thành lập sở Thông tin và Truyền thông

Nâng cao hiệu quả về quản lý nhà nước về thông tin tuyên truyền

Nâng cao hiệu quả về quản lý nhà nước về thông tin tuyên truyền

Hội Diễn Văn Nghệ

Hội Diễn Văn Nghệ

Liên kết nhanh

Thống kê

- Đang truy cập26

- Hôm nay36

- Tháng hiện tại20,751

- Tổng lượt truy cập9,495,651

Hỗ Trợ Online