Tin tặc Triều Tiên triển khai phần mềm độc hại Konni RAT nhắm mục tiêu vào Chính phủ Nga

Tin tặc Triều Tiên triển khai phần mềm độc hại Konni RAT nhắm mục tiêu vào Chính phủ Nga

HACKER / MALWAREMột sự cố an ninh mạng nghiêm trọng gần đây đã xảy ra khi một trình cài đặt trong phần mềm của Chính phủ Nga bị cài đặt backdoor để phát tán trojan truy cập từ xa có tên Konni RAT (còn gọi là UpDog).

Những phát hiện này đến từ công ty an ninh mạng DCSO (Đức), công ty đã liên kết hoạt động này có nguồn gốc từ các tác nhân đe dọa tới từ Triều Tiên nhắm vào Nga, trong đó có Bộ Ngoại giao nước này (MID), nêu bật các hoạt động gián điệp mạng đang diễn ra với mục tiêu là các cơ quan trong Chính phủ Nga.

Vào tháng 11/2023, hãng bảo mật Fortinet (Mỹ) cũng đã tiết lộ việc các tin tặc sử dụng tài liệu Microsoft Word bằng tiếng Nga để phát tán phần mềm độc hại có khả năng thu thập thông tin nhạy cảm từ các máy chủ Windows bị xâm nhập.

Phần mềm độc hại Konni RAT

Konni RAT là một công cụ phần mềm độc hại tinh vi mà các tác nhân đe dọa mạng sử dụng để truy cập trái phép vào hệ thống, thực thi lệnh từ xa và đánh cắp dữ liệu nhạy cảm. Được quan sát lần đầu tiên vào năm 2014, Konni RAT có liên quan đến một số chiến dịch tấn công mạng của Triều Tiên, cho thấy việc các tác nhân đe dọa sử dụng phần mềm độc hại này trong các nỗ lực gián điệp mạng. Konni RAT có thể chụp ảnh màn hình, thu thập các lần thao tác gõ phím và đánh cắp dữ liệu, gây ra mối đe dọa đáng kể đối với tính toàn vẹn và bảo mật của các hệ thống bị xâm nhập.

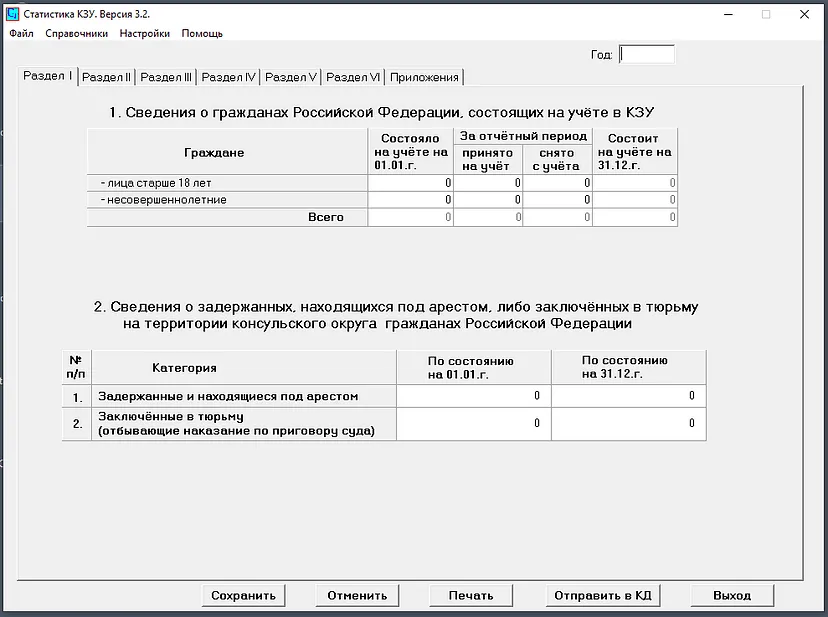

DCSO cho biết việc đóng gói Konni RAT trong trình cài đặt phần mềm là một kỹ thuật đã được nhóm tin tặc Konni áp dụng trước đó vào tháng 10/2023, khi các tin tặc này bị phát hiện lợi dụng một phần mềm kê khai thuế của Nga có tên Spravki BK để phát tán trojan. Trong trường hợp phân phối Konni RAT, backdoor được cài đặt có tên là Statistika KZU (Cтатистика КЗУ).

Hình 1. Giao diện hiển thị của Statistika KZU

Trình cài đặt bị xâm nhập được thiết kế với mục đích sử dụng trong hệ thống mạng nội bộ của MID, đặc biệt để chuyển tiếp các tệp báo cáo hàng năm từ các cơ quan lãnh sự ở nước ngoài (КЗУ — консульские загранучреждения) đến Cục Lãnh sự của MID thông qua một kênh kết nối an toàn.

Trình cài đặt bị trojan hóa là một tệp MSI, khi khởi chạy sẽ bắt đầu trình tự lây nhiễm nhằm thiết lập liên hệ với máy chủ điều khiển và ra lệnh (C2) để chờ hướng dẫn thêm và cho phép lọc dữ liệu nhạy cảm.

.png)

Hình 2. Tập lệnh của phần mềm độc hại Konni RAT

Như đã đề cập, Konni RAT có khả năng truyền tệp và thực thi lệnh, được cho là đã hoạt động ít nhất kể từ đầu năm 2014, phần mềm độc hại này đã được các tác nhân đe dọa khác của Triều Tiên như Kimsuky và ScarCruft (còn gọi là APT37) sử dụng trong các chiến dịch tấn công mạng khác nhau.

Sự căng thẳng địa chính trị

Cuộc tấn công mạng này đã phản ánh những căng thẳng địa chính trị đang diễn ra và vai trò của gián điệp mạng trong quan hệ quốc tế. Việc phần mềm độc hại Konni RAT xâm nhập vào phần mềm của Chính phủ Nga nhấn mạnh bối cảnh ngày càng phát triển của các mối đe dọa mạng cũng như tầm quan trọng của các biện pháp cảnh giác và chủ động bảo mật.

Khi các tin tặc được nhà nước bảo trợ ngày càng phát triển các kỹ thuật tấn công mạng, sự hợp tác giữa các chuyên gia và tổ chức bảo mật trở nên đặc biệt quan trọng trong việc giảm thiểu rủi ro do các mối đe dọa phần mềm độc hại tinh vi như Konni RAT gây ra.

Tác giả bài viết: Hồng Đạt

Ý kiến bạn đọc

Những tin mới hơn

Những tin cũ hơn

Ủy ban nhân dân tỉnh công bố thủ tục hành chính nội bộ trong tỉnh Sơn La

Công bố kèm theo Quyết định này thủ tục hành chính nội bộ trong hệ thống hành chính nhà nước thuộc phạm vi chức năng quản lý của UBND tỉnh Sơn La bao gồm các lĩnh vực: Lĩnh vực nội vụ: Thủ tục Bổ nhiệm vào ngạch công chức đối với người hoàn thành chế độ tập sự; thủ tục Thẩm...

Kỷ niệm 10 năm ngày thành lập sở Thông tin và Truyền thông

Kỷ niệm 10 năm ngày thành lập sở Thông tin và Truyền thông

Nâng cao hiệu quả về quản lý nhà nước về thông tin tuyên truyền

Nâng cao hiệu quả về quản lý nhà nước về thông tin tuyên truyền

Hội Diễn Văn Nghệ

Hội Diễn Văn Nghệ

- Đang truy cập10

- Hôm nay5,354

- Tháng hiện tại20,703

- Tổng lượt truy cập9,495,603